Mogłeś już widzieć podobny scenariusz. Ktoś w firmie klika w podejrzany link. Hasło, być może zbyt proste albo używane także gdzie indziej, zostaje przejęte. Nagle systemy stają się podatne, dane klientów są zagrożone, a działania ratunkowe ruszają pełną parą.

Najbardziej frustrujące w tym wszystkim jest to, że druga warstwa weryfikacji, jeden dodatkowy krok, mogła temu całkowicie zapobiec.

Uwierzytelnianie dwuskładnikowe (2FA) polega właśnie na tym. Stanowi ono jedno z najskuteczniejszych i najmniej inwazyjnych narzędzi do blokowania nieautoryzowanego dostępu i zabezpieczania systemów. Niezależnie od tego czy prowadzisz kampanie, zarządzasz kontami klientów, czy rozwijasz infrastrukturę technologiczną, zrozumienie działania 2FA i jego właściwe wdrożenie stają się obecnie koniecznością. Przyjrzyjmy się temu zagadnieniu z bliska.

Czym jest uwierzytelnianie dwuskładnikowe? Przewodnik 2FA dla użytkowników CPaaS

Uwierzytelnianie dwuskładnikowe bywa postrzegane jako coś, czym powinni się zajmować wyłącznie specjaliści ds. bezpieczeństwa. Tymczasem coraz szybciej staje się ono niezbędnym elementem ochrony kluczowych operacji biznesowych, zwłaszcza gdy platforma ma dostęp do danych klientów lub wrażliwych procesów.

Mimo to wiele zespołów wciąż traktuje je jako coś opcjonalnego. Czas rozprawić się z tym błędnym założeniem! Zacznijmy od jasnej definicji tego pojęcia i spojrzenia na to, jak uwierzytelnianie dwuskładnikowe działa w praktyce.

Definicja uwierzytelniania dwuskładnikowego

System uwierzytelniania dwuskładnikowego to mechanizm zabezpieczający, który wymaga od użytkownika podania dwóch różnych form weryfikacji, zanim uzyska dostęp do konta lub systemu. Innymi słowy: samo hasło nie wystarczy.

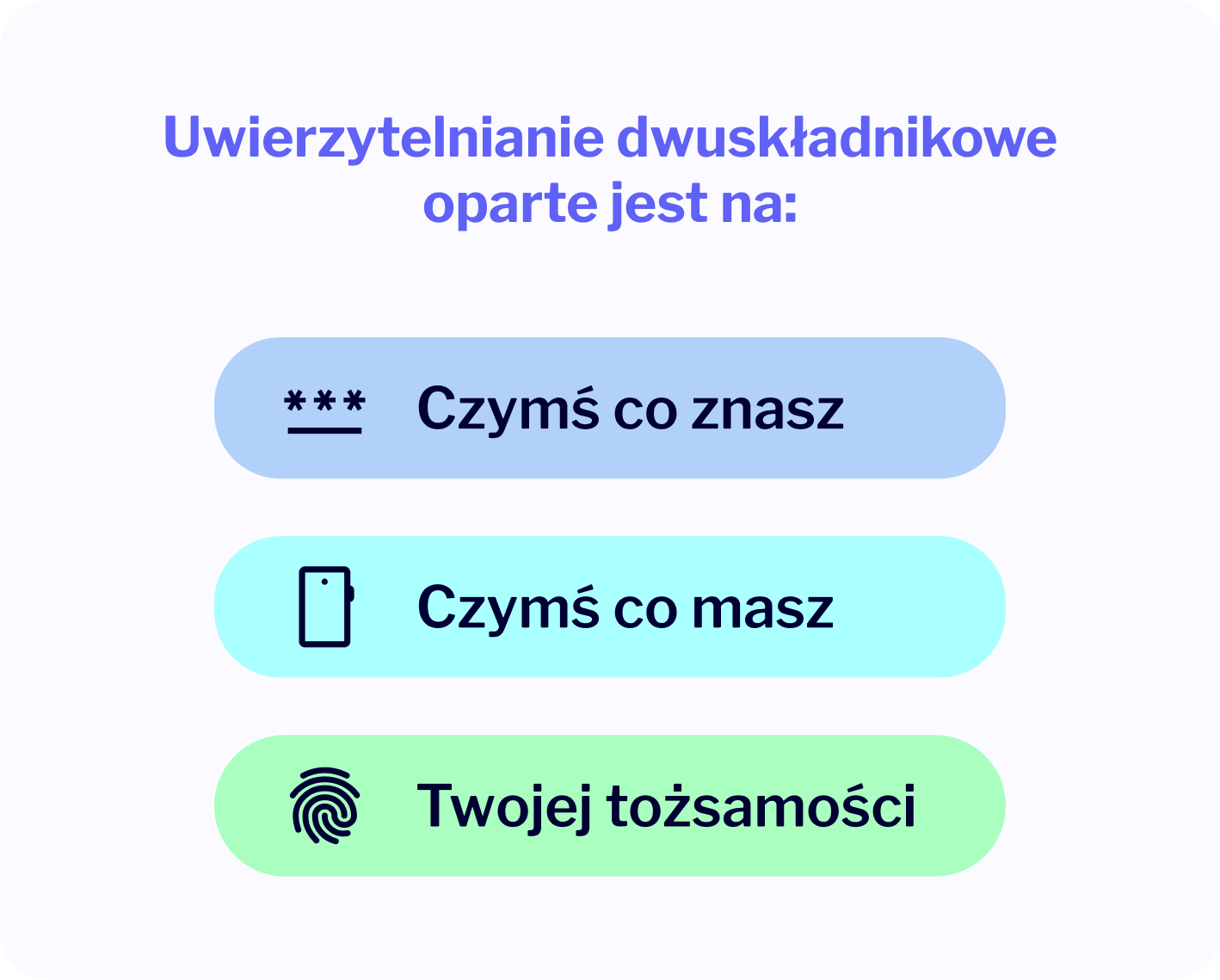

Te dwa czynniki uwierzytelniające zazwyczaj należą do różnych kategorii:

- Coś, co znasz (np. hasło lub PIN)

- Coś, co masz (np. telefon lub fizyczny token)

- Twoja unikalna tożsamość (np. odcisk palca lub skan twarzy)

Dlaczego to takie ważne? Bo nawet jeśli jeden z tych elementów zostanie ujawniony w wyniku naruszenia bezpieczeństwa, atakujący wciąż potrzebuje drugiego, by dostać się do systemu. Ten dodatkowy krok to przeszkoda, której większość zautomatyzowanych lub oportunistycznych ataków nie potrafi pokonać.

Mówiąc o tym w bardziej obrazowy sposób: jeśli hasło to klucz, uwierzytelnianie dwuskładnikowe dodaje drugi, zmieniający się co 30 sekund, zamek do drzwi.

Jak uwierzytelnianie dwuskładnikowe działa w praktyce

Rozłóżmy to na czynniki pierwsze na przykładzie, który powinien być znany większości.

Logujesz się do panelu swojej aplikacji lub narzędzia. Podajesz adres e‑mail i hasło, wszystko przebiega standardowo. Ale zamiast od razu uzyskać dostęp, pojawia się prośba o wpisanie kodu, który został wysłany na Twój telefon. Otwierasz aplikację uwierzytelniającą lub wiadomość SMS, przepisujesz sześciocyfrowy kod i potwierdzasz.

Gotowe. Jesteś zalogowany. Tak właśnie wygląda podstawowa forma 2FA:

- Uwierzytelniasz się czymś, co znasz (hasłem).

- Potwierdzasz swoją tożsamość czymś, co masz (urządzeniem lub tokenem).

Oto najczęściej spotykane formy uwierzytelniania dwuskładnikowego:

- Kody SMS (OTP): Jednorazowe hasło wysyłane na telefon w wiadomości tekstowej. Łatwe do wdrożenia, ale podatne na ataki typu SIM swapping oraz phishing.

- Aplikacje TOTP: Takie jak Google Authenticator czy Microsoft Authenticator generują kody jednorazowe ograniczone czasowo. Kody te szybko tracą ważność i nie wymagają połączenia z internetem.

- Uwierzytelnianie push: Na telefonie pojawia się powiadomienie z prośbą o zatwierdzenie lub odrzucenie próby logowania. Popularne rozwiązanie wykorzystujące narzędzia takie jak Duo czy Okta.

- Tokeny sprzętowe / klucze bezpieczeństwa: Fizyczne urządzenia, np. YubiKey, które podłącza się do portu USB lub używa przez NFC. Zapewniają najwyższy poziom bezpieczeństwa przy minimalnym udziale użytkownika.

- Biometria: Rozpoznawanie twarzy, skan odcisku palca lub siatkówki. Zazwyczaj zintegrowane z telefonem lub laptopem jako dodatkowa warstwa zabezpieczeń albo metoda awaryjna.

Każda z metod ma swoje zalety i ograniczenia. Wiadomość SMS jest przyjazna dla użytkownika, ale bardziej podatna na ataki. Aplikacje uwierzytelniające oferują dobry kompromis między wygodą a wyższym poziomem bezpieczeństwa. Klucze sprzętowe są niemal niezawodne, ale można je zgubić. Wybór odpowiedniego rozwiązania zależy często od poziomu ryzyka i charakterystyki użytkowników.

Tym samym, najlepsze uwierzytelnienie dwuskładnikowe to takie, z którego ludzie faktycznie korzystają. Jeśli metoda jest zbyt uciążliwa i mało osób wdroży ją w swoich działaniach, nawet najsilniejsze zabezpieczenia zawiodą. Dlatego zachęcamy naszych użytkowników, by zaczynali od aplikacji TOTP – są one bezpieczne, mobilne i nie sprawiają trudności użytkownikom.

Warto podkreślić, że uwierzytelnianie dwuskładnikowe to nie żadne ezoteryczne rozwiązanie techniczne. To prosty, sprawdzony sposób na zabezpieczenie Twojej platformy, danych klientów i reputacji marki. A jak pokażemy w kolejnych sekcjach, liczby mówią same za siebie.

Po co używać uwierzytelniania dwuskładnikowego? Kluczowe zalety związane z bezpieczeństwem

Żyjemy w świecie, w którym cyberprzestępcy nie muszą wyważać cyfrowych drzwi – wystarczy, że ktoś zapomni je zamknąć. Najprostsza droga do systemu jest wciąż najczęściej wykorzystywana: login i hasło. Często są one zbyt słabe, wykorzystywane w różnych miejscach lub ujawniane w wyciekach danych i nikt nawet nie zdaje sobie z tego sprawy. To właśnie w takich sytuacjach uwierzytelnianie dwuskładnikowe pokazuje swoją prawdziwą wartość.

Przyjrzyjmy się bliżej temu jak 2FA wzmacnia Twoją obronę na podstawie rzeczywistych przykładów i konkretnych korzyści z punktu widzenia biznesu.

Zapobieganie przejęciu konta i phishingowi

Phishing ewoluował. Atakujący nie wysyłają już niezgrabnych wiadomości z literówkami – tworzą oni sprytne, przekonujące komunikaty, które wyglądają jak e-maile z działu HR, zaufanych aplikacji czy nawet od członków zespołu. Wystarczy, że jedna osoba kliknie w nieodpowiedni link i wpisze swoje dane logowania.

A gdy to się stanie, brak uwierzytelniania dwuskładnikowego oznacza, że atakujący po prostu wchodzi do środka.

Jeśli jednak 2FA jest aktywne, cyberprzestępca może mieć prawidłowy login, ale zderza się z murem w postaci ograniczonego czasowo kodu lub potwierdzenia wysłanego na określone urządzenie. Nie ma telefonu? Nie ma tokena? Nie ma dostępu.

Przykład z życia: Google wprowadziło obowiązkowe uwierzytelnianie dwuskładnikowe dla ponad 150 milionów użytkowników i niemal natychmiast odnotowało 50% spadek liczby przejętych kont. Nie jest to absolutnie perfekcyjne rozwiązanie, ale i tak skutecznie zmienia ono phishing z jednego kliknięcia kończącego się katastrofą w ślepą uliczkę.

Wniosek: Nawet jeśli Twoje hasło zostanie przejęte, uwierzytelnianie dwuskładnikowe znacząco zmniejsza ryzyko skutecznego ataku, szczególnie w przypadku socjotechniki, gdzie zawodzą ludzie, a nie systemy.

Blokowanie ataków typu credential stuffing i wykorzystywania powtarzanych haseł

Niewygodna prawda jest taka, że ludzie używają tego samego hasła w wielu miejscach. I to nagminnie.

Ataki typu credential stuffing, czyli masowe próby logowania z użyciem loginów i haseł pochodzących z wcześniejszych wycieków, to dziś chleb powszedni. Istnieją boty zaprojektowane wyłącznie do tego celu.

Według raportu Verizon Data Breach Investigations, ponad 80% naruszeń bezpieczeństwa związanych z włamaniami wynika z użycia słabych lub skradzionych danych uwierzytelniających. Gdy takie dane trafiają do sieci, Twoja platforma staje się celem, zwłaszcza jeśli użytkownicy mają skłonność do używania tych samych haseł w różnych miejscach.

Aktywne uwierzytelnianie dwuskładnikowe skutecznie eliminuje ten problem. Nawet jeśli ktoś złamie hasło, bez drugiego składnika i tak nie wejdzie do systemu. Cała próba kończy się niepowodzeniem.

Przykład z życia: W jednym udokumentowanym przypadku Basecamp odnotował ponad 30 000 automatycznych prób logowania w ciągu godziny. Skutkiem było przejęcie 124 kont użytkowników zanim wdrożono dodatkowe ograniczenia i zabezpieczenia CAPTCHA. Sytuacja ta podkreśla jak bardzo destrukcyjne mogą być tego typu ataki i to w zaledwie 60 minut.

Wniosek: Uwierzytelnianie dwuskładnikowe unieszkodliwia jedną z najczęstszych technik włamań opartą na recyklingu haseł. Sprawia, że ataki credential stuffing stają się stratą czasu.

Korzyści prawne i zgodność z wymogami dla firm

Powstrzymanie nieautoryzowanych użytkowników to jedno, ale dziś bezpieczeństwo to także kwestia zgodności z przepisami.

Niezależnie od tego, czy Twoja organizacja podlega RODO, HIPAA, SOC 2 czy ISO/IEC 27001, wdrożenie uwierzytelniania wieloskładnikowego (MFA), w tym uwierzytelniania dwuskładnikowego, jest albo zdecydowanie zalecane, albo wręcz wymagane przy pracy z danymi wrażliwymi i systemami o podwyższonym ryzyku.

W wielu kontekstach B2B, szczególnie przy współpracy z klientami korporacyjnymi lub instytucjami publicznymi, 2FA to dziś absolutne minimum.

Dlaczego to ważne dla Twojego zespołu?

- Ogranicza odpowiedzialność w przypadku naruszenia danych.

- Wzmacnia pozycję firmy podczas audytów bezpieczeństwa.

- Pokazuje partnerom i potencjalnym klientom, że poważnie traktujesz ochronę danych.

Wniosek: Wdrożenie uwierzytelniania dwuskładnikowego wspiera działania ograniczające ryzyko i pełni funkcję zabezpieczenia prawnego oraz wizerunkowego. Im szybciej je ustandaryzujesz w całym swoim środowisku technologicznym, tym lepiej przygotowana będzie Twoja firma, gdy przyjdzie czas na kontrolę.

Statystyki wdrożeń i ryzyka związane z uwierzytelnianiem dwuskładnikowym

Dane mówią jasno: choć uwierzytelnianie dwuskładnikowe (lub szerzej, wieloskładnikowe) oferuje bardzo wysoki poziom ochrony, wskaźniki jego wdrażania, szczególnie wśród małych i średnich firm oraz branż nietechnologicznych, wciąż pozostają niezadowalające.

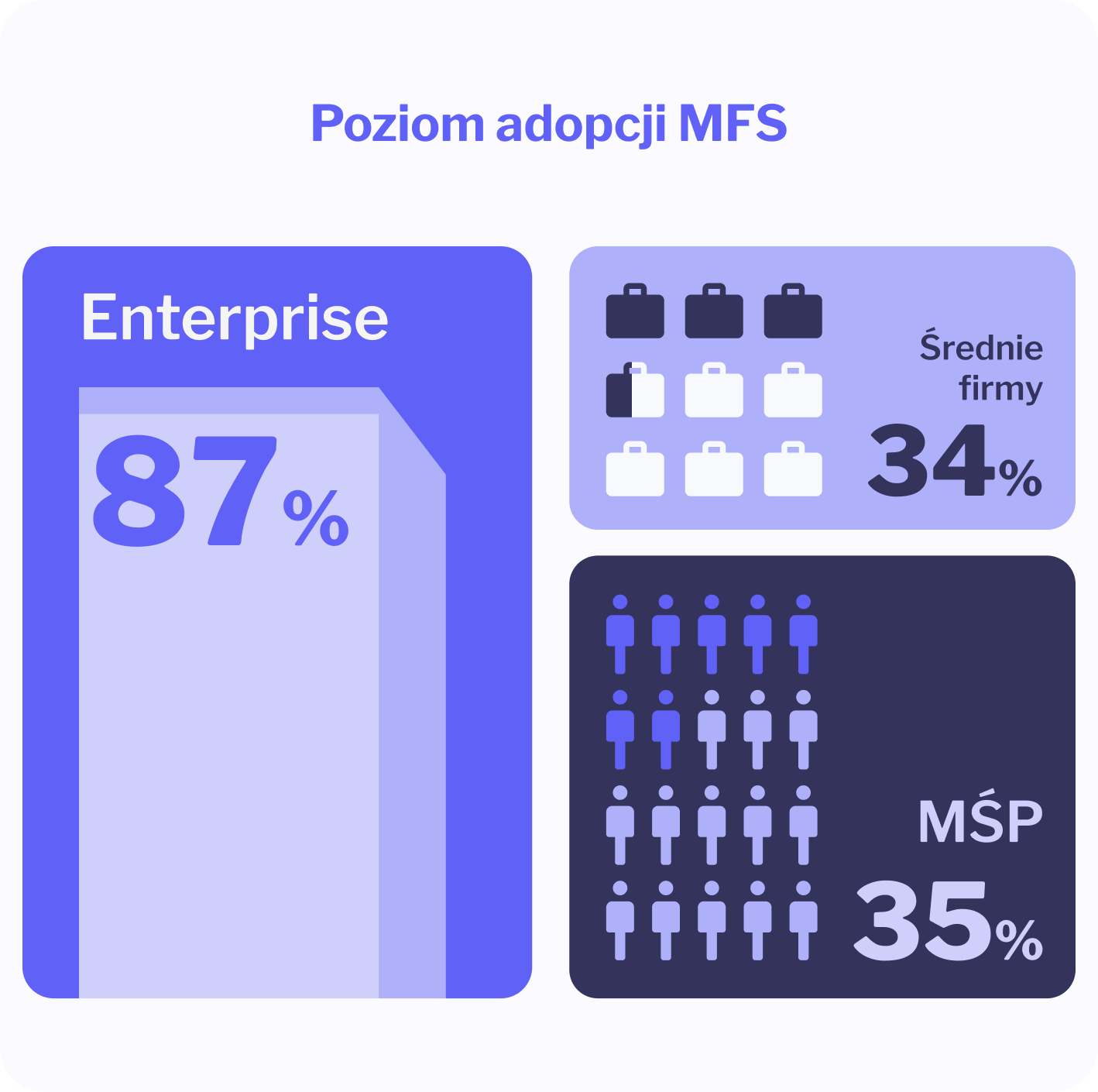

Aktualne wskaźniki wdrożeń 2FA / MFA w dużych firmach i MŚP

- Wśród przedsiębiorstw zatrudniających ponad 10 000 pracowników aż 87% wdrożyło uwierzytelnianie wieloskładnikowe (MFA) jako standardową warstwę zabezpieczeń. Prym wiodą firmy technologiczne, podczas gdy małe i średnie organizacje pozostają daleko w tyle.

- W średnich firmach zatrudniających od 26 do 100 osób, tylko około 34% korzysta z MFA. W najmniejszych firmach (1–25 pracowników) odsetek ten spada do 27%.

- Co więcej, blisko 65% małych i średnich firm na świecie w ogóle nie stosuje MFA, 58% nie jest świadomych korzyści, jakie daje to rozwiązanie, a zaledwie 17% posiada wewnętrzne polityki bezpieczeństwa, które go wymagają.

Wniosek: MFA stało się już standardem w dużych organizacjach, ale w sektorze MŚP nadal bywa pomijane mimo że poziom ryzyka wcale nie jest tam niższy.

Konsekwencje braku lub słabego 2FA

- Ponad 80% naruszeń bezpieczeństwa wiąże się ze słabymi, skradzionymi lub powtórnie używanymi danymi logowania, co pokazuje, jak łatwo manipulować systemami opartymi wyłącznie na hasłach.

- Gdy dane logowania są dostępne, ataki typu credential stuffing i phishing stają się wyjątkowo skuteczne. W jednym z przypadków dotyczących serwisu 23andMe wyciek spowodowany użyciem powtórzonych haseł doprowadził do ujawnienia danych około 5,5 miliona użytkowników. Kluczową rolę odegrał brak uwierzytelniania dwuskładnikowego i mechanizmów takich jak ograniczanie liczby prób logowania.

Wniosek: Organizacje, które ignorują 2FA narażają się nie tylko na ryzyko naruszeń danych, ryzykują również utratę reputacji, konsekwencje prawne oraz kosztowne zakłócenia swoich działań.

Skuteczność uwierzytelniania dwuskładnikowego w praktyce

- Microsoft podaje, że poprawnie skonfigurowane uwierzytelnianie wieloskładnikowe blokuje ponad 99,9% zautomatyzowanych prób przejęcia kont.

- Niezależne badania potwierdzają, że MFA może zmniejszyć ryzyko naruszenia bezpieczeństwa o 99,22% wśród ogółu użytkowników, a nawet w przypadku wycieku danych logowania aż 98,56% ryzyka przejęcia konta pozostaje skutecznie zniwelowane.

- Niektóre raporty wskazują, że adopcja MFA, szczególnie w środowiskach chmurowych, wynosi zaledwie 11%, a ponad 99,9% skutecznych ataków dotyczy kont bez jakiejkolwiek ochrony wieloskładnikowej.

Wniosek: Przy takich liczbach 2FA to nie środek ostrożności, ale sprawdzone i konieczne zabezpieczenie. Po jego wdrożeniu zdecydowana większość ataków opartych na danych logowania staje się nieskuteczna.

Rodzaje uwierzytelniania dwuskładnikowego

Uwierzytelnianie dwuskładnikowe nie sprowadza się do jednego, uniwersalnego rozwiązania. Istnieje wiele sposobów jego wdrożenia. Każdy z nich ma swoje zalety, kompromisy i poziom skuteczności. Kluczowe jest dobranie takich metod uwierzytelniania, które odpowiadają zarówno nawykom użytkowników, jak i profilowi ryzyka Twojej organizacji.

Przyjrzyjmy się najczęściej stosowanym typom 2FA – od najpopularniejszych po najbardziej zaawansowane – abyś mógł świadomie zdecydować, jak najlepiej wzmocnić swoją ochronę.

Kody SMS (OTP przez SMS)

To właśnie tutaj wiele osób zaczyna swoją przygodę z 2FA i trudno się temu dziwić. Metoda ta jest prosta, dobrze znana i nie wymaga instalowania żadnych aplikacji. Wystarczy wpisać hasło, a następnie jednorazowy kod (OTP) przesłany SMS-em na telefon. Wprowadzasz kod i gotowe.

Dlaczego ta metoda jest popularna:

- Nie wymaga długotrwałej nauki.

- Działa praktycznie na każdym telefonie komórkowym.

- Szybka do wdrożenia dla dużej liczby kont.

Ale jest też haczyk.

SMS jest podatny na ataki typu SIM swapping, oszustwa związane z przenoszeniem numeru telefonu oraz phishing. Osoba, która zmanipuluje operatora sieci komórkowej może przechwycić Twoje wiadomości i uzyskać dostęp do konta.

✅ Stosuj, jeśli: Szukasz “lekkiego” rozwiązania, które pozwoli szybko rozpocząć wdrażanie 2FA.

🚫 Unikaj, jeśli: Chcesz zabezpieczyć panele admin, dane finansowe lub wrażliwe informacje klientów.

Aplikacje uwierzytelniające / TOTP

Aplikacje te generują jednorazowe, limitowane czasowo hasła (TOTP), zazwyczaj będące sześciocyfrowymi kodami, które odświeżają się co 30 sekund. Najpopularniejsze rozwiązania to Google Authenticator, Microsoft Authenticator oraz Proton Authenticator.

W przeciwieństwie do SMS-ów, kody TOTP nie są przesyłane przez sieć. Są one generowane lokalnie na urządzeniu użytkownika, co sprawia, że są znacznie mniej podatne na przechwycenie czy phishing.

Dlaczego to działa:

- Dostępne offline.

- Krótki czas ważności, co zmniejsza ryzyko ich ponownego użycia.

- Znacznie trudniejsze do wyłudzenia niż SMS.

✅ Stosuj, jeśli: Szukasz wyższego poziomu bezpieczeństwa i wygody niż SMS, ale jeszcze nie rozwiązań klasy enterprise.

🚫 Unikaj, jeśli: Zarządzasz grupą użytkowników, dla których instalacja lub obsługa aplikacji może stanowić problem.

Powiadomienia push / zatwierdzanie w aplikacji mobilnej

Ta metoda polega na wysyłaniu powiadomienia na telefon z prośbą o zatwierdzenie lub odrzucenie próby logowania. Takie rozwiązanie oferują m.in. Duo, Okta Verify i Microsoft Authenticator.

To być może najwygodniejsza forma uwierzytelniania dwuskładnikowego. Nie wymaga przepisywania żadnych kodów, wystarczy stuknąć „Zatwierdź”. Niektóre aplikacje pokazują nawet dodatkowe informacje o próbie logowania (takie jak adres IP czy urządzenie), co pomaga ocenić, czy wszystko się zgadza.

Dlaczego to dobre rozwiązanie:

- Minimalne tarcie w zakresie doświadczenia użytkownika.

- Często zawiera zabezpieczenia kontekstowe (np. lokalizacja, odcisk palca urządzenia).

- Ułatwia masowe wdrożenie.

✅ Stosuj, jeśli: Zależy Ci na wysokim poziomie adopcji i płynnej obsłudze użytkownika.

🚫 Unikaj, jeśli: Chronisz wyjątkowo wrażliwe systemy i celowo chcesz większego „tarcia” w logowaniu.

Klucze sprzętowe / FIDO U2F i passkeys

Tutaj zaczyna się prawdziwie twarda ochrona. Klucze sprzętowe takie jak YubiKey czy SoloKey to fizyczne urządzenia służące do potwierdzania tożsamości. Wystarczy podłączyć taki klucz do komputera (przez USB, NFC lub Bluetooth), stuknąć i gotowe, użytkownik zostaje uwierzytelniony.

Rozwiązania te opierają się na standardzie FIDO U2F (Universal 2nd Factor) lub nowszym FIDO2/WebAuthn, który obejmuje również passkeys – bezhasłowe metody logowania oparte na kryptografii klucza publicznego i biometrii urządzeń (np. Face ID, Windows Hello).

Dlaczego to żelazna ochrona:

- Odporność na phishing (brak kodów, które można przechwycić).

- Powiązanie z konkretnym urządzeniem sprawia, że podszycie się pod użytkownika jest praktycznie niemożliwe.

- Szybkość i bezproblemowe działanie w większości środowisk.

Wady:

- Wymaga fizycznego dostarczenia użytkownikom i zarządzania kopiami zapasowymi.

- Wdrożenie może być nieco bardziej techniczne.

- Zgubiłeś klucz? Możliwość odzyskania dostępu zależy od przygotowanych wcześniej procedur.

✅ Stosuj, jeśli: Chronisz dostęp administratorów, środowiska produkcyjne lub dane o szczególnie wysokiej wartości.

🚫 Unikaj, jeśli: Twoi użytkownicy nie są gotowi na zarządzanie fizycznymi tokenami bezpieczeństwa.

Kody zapasowe i opcje odzyskiwania dostępu

Nawet najlepszy system uwierzytelniania dwuskładnikowego potrzebuje planu awaryjnego. W tym celu warto jest przygotować kody zapasowe i inne metody odzyskiwania dostępu.

Większość platform umożliwia wygenerowanie zestawu jednorazowych kodów już na etapie konfiguracji 2FA. Można je wydrukować, zapisać offline lub przechowywać w menedżerze haseł. To ostatnia deska ratunku, gdy np. zgubisz urządzenie lub zmienisz telefon.

O czym warto pamiętać:

- Nigdy nie przechowuj kodów zapasowych razem z danymi logowania.

- Wygeneruj nowe kody jeśli istnieje ryzyko, że zostały przejęte.

- Poinformuj użytkowników gdzie znaleźć lub jak odtworzyć kody jeśli zajdzie taka potrzeba.

Niektóre usługi oferują także alternatywne sposoby odzyskania dostępu, takie jak:

- Ponowna weryfikacja przez e-mail (mniej bezpieczna).

- Pytania zabezpieczające (zdecydowanie odradzane).

- Kontakt z zespołem wsparcia w celu potwierdzenia tożsamości.

✅ Stosuj, jeśli: Chcesz dać użytkownikom możliwość odzyskania dostępu do konta w nagłych przypadkach.

🚫 Nie traktuj jako: Głównej warstwy zabezpieczeń. To narzędzia awaryjne, a nie podstawowe.

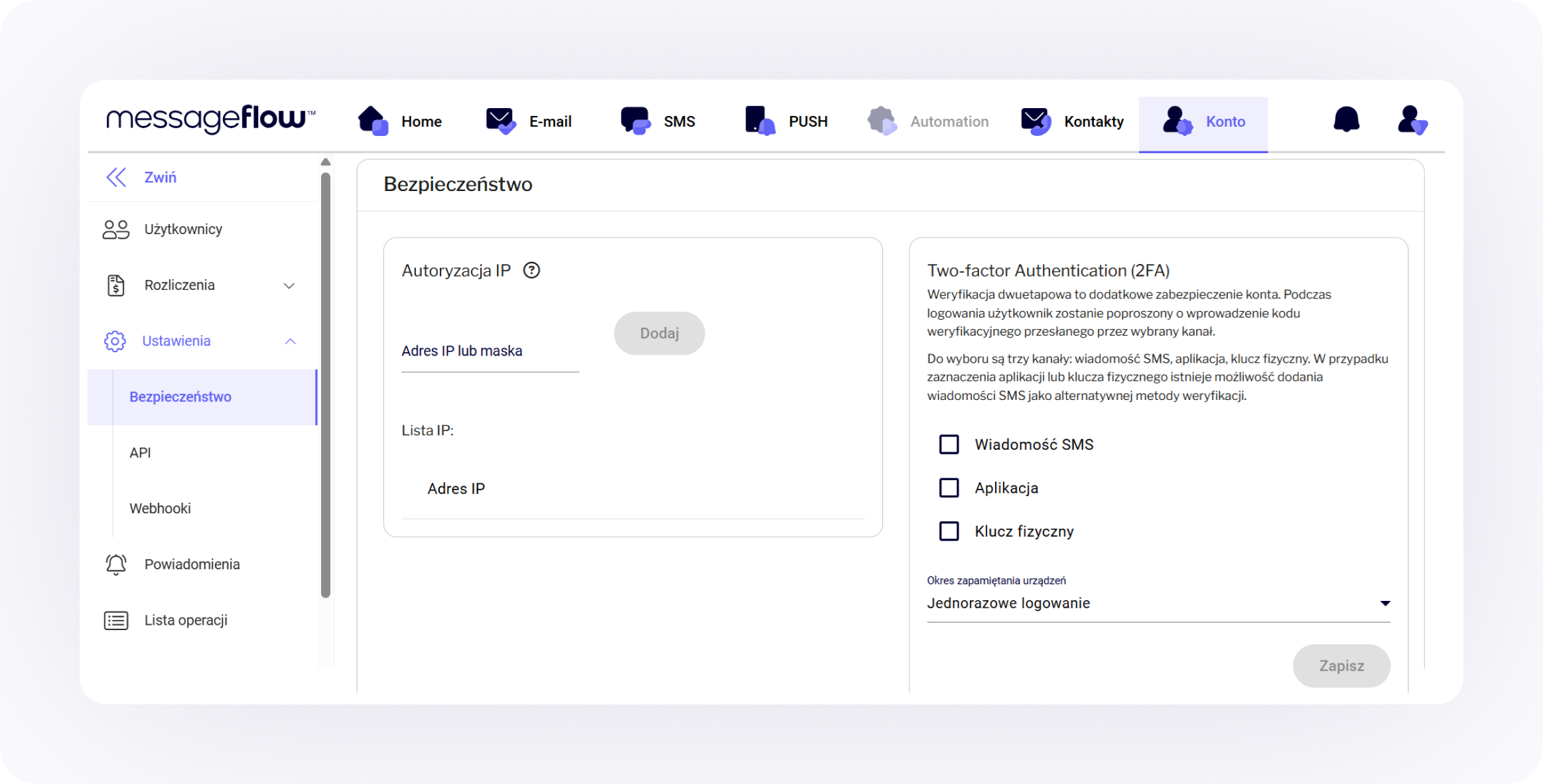

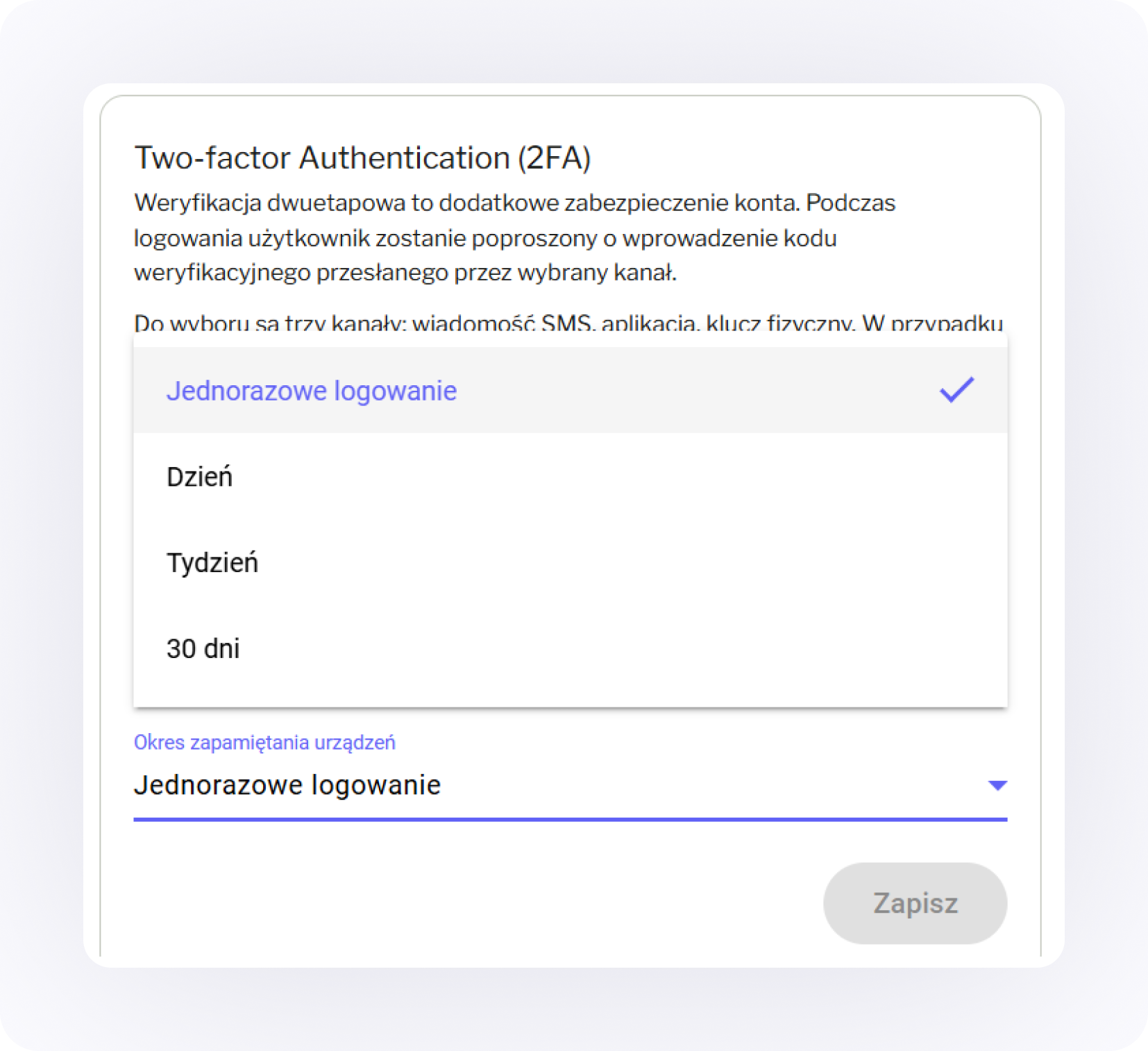

Kiedy używać 2FA? Scenariusze implementacji dla CPaaS

Uwierzytelnianie dwuskładnikowe nabiera szczególnego znaczenia, gdy Twoja platforma stanowi fundament cyfrowej komunikacji jak ma to miejsce w przypadku CPaaS (Communications Platform as a Service). W takim środowisku przejęcie jednego konta może dać nieuprawnionym osobom dostęp do wrażliwych danych dotyczących wiadomości, scenariuszy kampanii, a nawet całych list kontaktowych klientów.

Dlatego samo oferowanie 2FA to za mało. Trzeba je wdrożyć w odpowiednich miejscach, dostosowanych do tego, jak użytkownicy – wewnętrzni i zewnętrzni – wchodzą w interakcję z systemem. Przyjrzyjmy się czterem kluczowym scenariuszom użycia, w których uwierzytelnianie dwuskładnikowe realnie zwiększa bezpieczeństwo w świecie CPaaS.

Ochrona konta użytkownika końcowego

Jeśli platforma udostępnia klientom panele samoobsługowe lub portale analityczne, aktywowanie uwierzytelniania dwuskładnikowego na takich kontach powinno być standardem.

Wyobraź sobie menedżera ds. marketingu, który loguje się, by zaplanować kampanię push lub SMS. Jeśli ktoś niepowołany przejmie dostęp do tego konta, choćby na chwilę, może wysłać spam do tysięcy odbiorców, ujawnić dane osobowe lub zrujnować reputację nadawcy w oczach klientów.

Ryzyka, które 2FA skutecznie ogranicza:

- Nieautoryzowane uruchamianie kampanii.

- Eksport danych i kradzież list kontaktowych.

- Utrata zaufania do marki (zarówno klienta, jak i Twojej).